και αυτή τη φορά τα καταφερνει καθως ο master είναι προστατευμένος από τους νέους κανόνες ... H επίθεση απέτυχε και εμεις τελειώσαμε το ερώτημα 1 παραθέτοντας το ανάλογο βιντεάκι με αναλυτικότερο "τρέξιμο"

[](https://youtu.be/6Enp_9V8SBg)

[](https://youtu.be/6Enp_9V8SBg)

@ -156,6 +156,38 @@ sudo iptables -L #έχουμε νέο κα

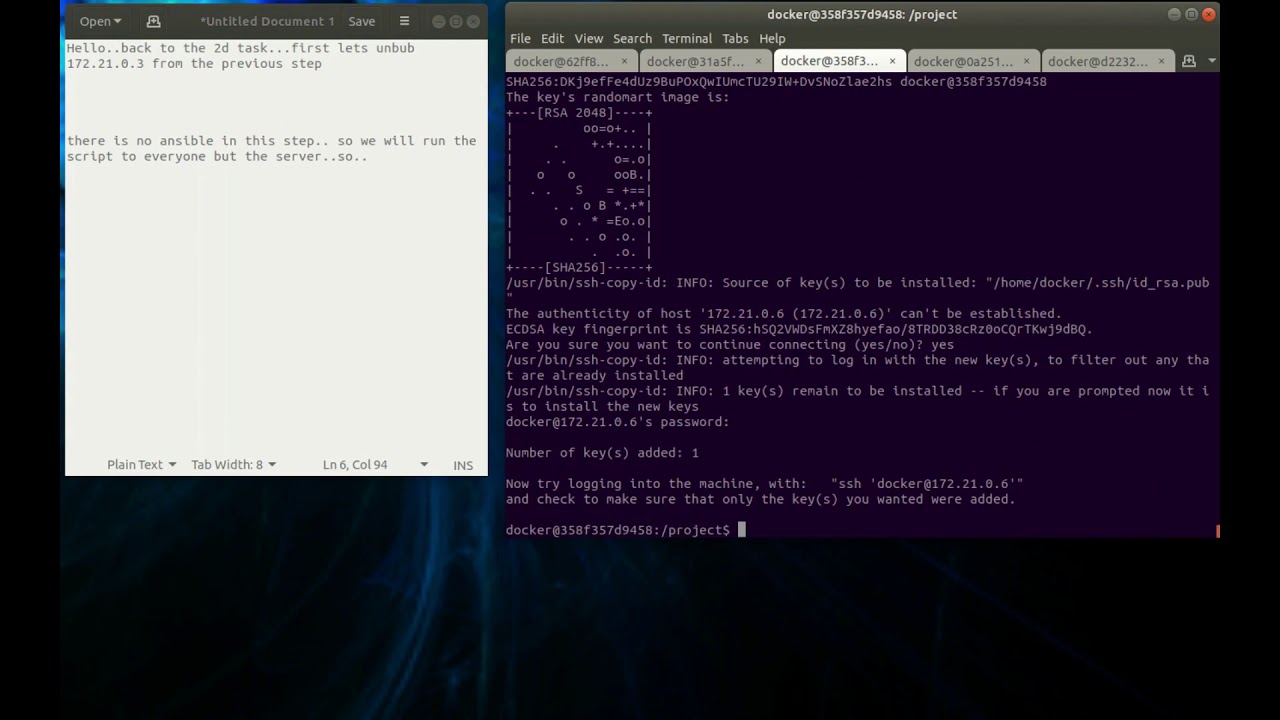

### sshkey authorization

Εδώ πρεπει να παμε σε όλους τους **workers** και να τρέξουμε :

```

cd /project/

./sshkey_script.sh #script δημιουργίας και μεταφορας κλειδιου στον σερβερ

```

και στον **master** μόνο την δευτερη ανωτέρω εντολή

Εν συνεχεία:

##### >worker on ip6 *SERVER* runs:

```

cd .ssh # μεταβαινει στον φακελο

ls -al # ελεγχει τα στοιχεια που υπαρχουν

vi authorized_keys # μπαινει στα κλειδια και βλεπει οτι ηρθανε όλα

sudo vi /etc/ssh/sshd_config # επεξεργαζεται το αρχειο ωστε να συνδεονται όλοι μονο με ssh key (change PassAuthntication "no")

sudo service ssh restart # restart to engage the rule

```

##### >any worker except *SERVER* runs:

```

ssh docker@172.21.0.6

```

και απλά συνδεεται χωρις κωδικό... επιβεβαιώνεται στο ακόλουθο βίντεο:

[](https://youtu.be/LurgUcQBuhs)